[For an ENGLISH version, click this line]

Ich beginne mit dem Fazit: Ich hatte Lenovos Yoga 2 Pro mit einem qHD+ Monitor (3200×1800 Pixel) bestellt und habe ihn nach 2 Wochen zurück gegeben.

Ich hatte den Eindruck, dass das Yoga 2 Pro (erschienen im 4. Quartal 2013) das ultimative Hybrid-Ultrabook sein kann. Ich bestellte die “rechts unten”-Variante mit 8 GB RAM und 512 GB (Samsung) SSD (Benchmark-Ergebnis). Ich war mir zunächst unsicher, ob man RAM und Massenspeicher später erweitern kann; heute weiß ich, dass das nicht möglich ist.

Das Gute: Es ist ein recht leichtes Gerät mit guter Batterielaufzeit. Es kommt im orangen Gehäuse (wenn man das mag). Es gibt zahlreiche Tests, wo man mehr über das Gerät erfahren kann.

Die wesentlichen Nachteile:

- qHD+ Bildschirmauflösung (mein Augenmerk)

- Windows 8.1 (Core), nicht Pro

- Jede Menge Softwaremüll vorinstalliert.

- Praktisch kein Zubehör enthalten

- Eine einzelne USB 3-Buchse

Der qHD+ Monitor scheint der Hauptvorteil des Geräts zu sein. Meiner Meinung nach ist er der größte Nachteil. Windows 8.1 ist ohnehin ein in vielen Aspekten irritierendes Betriebssystem. Man verliert schnell den Überblick zwischen “Modern apps” (Metro) und “Desktop Anwendungen”, zwischen Touch-Bedienung und Maus/Tastatur-Steuerung, zwischen “PC Einstellungen” und “Systemsteuerung”.

Die Darstellung im High-DPI-Modus (200 % im Standard) ist m. E. völlig strukturlos. Jedes Element des Betriebssystems scheint mittels Zufallsgenerator seine Vergrößerungsstufe zu erhalten. Manches ist zu klein, manches erscheint recht groß, die Logik der Darstellung scheint sich von Klick zu Klick zu verändern.

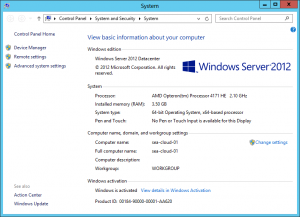

Mein Hauptanwendungsfall ist Virtualisierung; demzufolge bin ich im wesentlichen auf Hyper-V und RDP-Verbindungen angewiesen. Wirft man einen Blick auf die nachfolgenden Screenshots, so erhält man einen guten Eindruck, warum ich kein Gerät mit qHD+ Auflösung empfehlen kann. Die nachfolgenden Screenshots kann man in der nativen Auflösung von 3200×1800 Px auch als Zip-Paket (9 MB) herunterladen.

[3200x1800px, 200%] Der neue Startbildschirm arbeitet perfekt mit den hohen DPI-Eisntellungen.

…

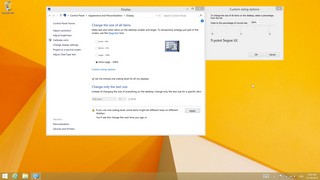

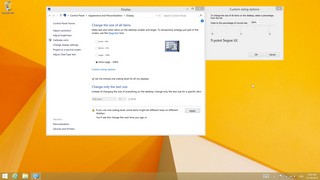

![[3200x1800px, 200% ] Der Desktop skaliert ordentlich, Applikationen müssen jedoch oftmals gesondert konfiguriert werden.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/03_qHDPlus200dpi_desktop.jpg)

[3200x1800px, 200% ] Der Desktop skaliert ordentlich, Applikationen müssen jedoch oftmals gesondert konfiguriert werden.

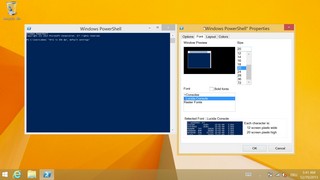

![[3200x1800px, 200%] Der "Enhanced Session View" mit vmconnect.exe. Die VM hat eine Auflösung von 1366x768 Px. Mit solch kleinen Elementen kann ich nicht arbeiten.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/04_qHDPlus200dpi_vmconnectenhanced.jpg)

[3200x1800px, 200%] Der “Enhanced Session View” mit vmconnect.exe. Die VM hat eine Auflösung von 1366×768 Px. Mit solch kleinen Elementen kann man m. E. nicht arbeiten.

![[3200x1800px, 200%] vmconnect.exe in der Standardansicht, die VM hat 1024x768 Px.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/05_qHDPlus200dpi_vmconnect.jpg)

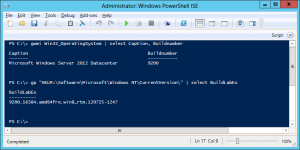

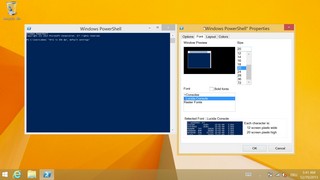

[3200x1800px, 200%]

vmconnect.exe in der Standardansicht, die VM hat 1024×768 Px.

![[3200x1800px, 200%] RDP-Sitzung zur VM mit mstsc.exe (RDP 8.1). Keine Skalierung, ich habe mich nicht neu angemeldet!](http://www.thorsten-butz.de/wp-content/uploads/2014/01/06_qHDPlus200dpi_rdp8.1.jpg)

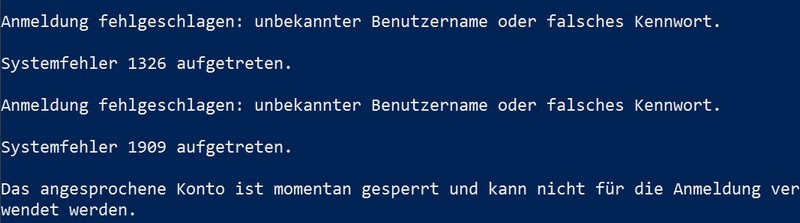

[3200x1800px, 200%]

RDP-Sitzung zur VM mit mstsc.exe (RDP 8.1). Keine Skalierung, ich habe mich nicht neu angemeldet!

![[3200x1800px, 200%] Ähnlich dem Vorgängerbild, Bildschirmauflösung ist nun 1920x1200 Px.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/07_qHDPlus200dpi_rdp8.1_1920xx1200clientwindow.jpg)

[3200x1800px, 200%]

Ähnlich dem Vorgängerbild, Bildschirmauflösung ist nun 1920×1200 Px.

![[3200x1800px, 200%] Remote Desktop Connection Manager: kurz gesagt, die Skalierung funktioniert - perfekt ist aber anders.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/08_qHDPlus200dpi_RDMan.jpg)

[3200x1800px, 200%]

Remote Desktop Connection Manager: kurz gesagt, die Skalierung funktioniert – perfekt ist aber anders.

Skalierung jenseits des Standards: Windows 8.1 erlaubt weitergehende Vergrößerung, aber die Einstellung ist ein wenig versteckt. Für die nachfolgenden Abbildungen skaliere ich mit 300 %.

![[3200x1800px, 300%] Der Desktop mit 300 %.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/10_qHDPlus300dpi_desktop.jpg)

[3200x1800px, 300%]

Der Desktop mit 300 %.

…

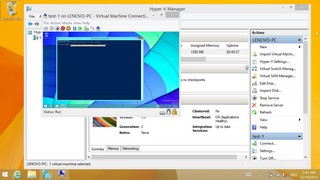

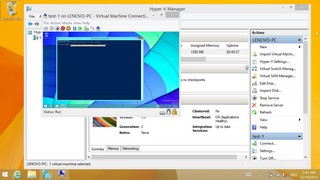

![[3200x1800px, 300%] Der Hyper-V Manager: einiges ist nun zu groß, anderes wiederum zu klein.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/12_qHDPlus300dpi_hvmanager.jpg)

[3200x1800px, 300%]

Der Hyper-V Manager: einiges ist nun zu groß, anderes wiederum zu klein.

…

![[3200x1800px, 300%] Meldet man sich NICHT neu an, werden die DPI Eisntellungen nicht in die Remote-Sitzung übernommen.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/14_qHDPlus300dpi_rdp81FullScreenWithoutNewLogin.jpg)

[3200x1800px, 300%]

Meldet man sich NICHT neu an, werden die DPI Eisntellungen nicht in die Remote-Sitzung übernommen.

![[3200x1800px, 300%] Meldet man sich neu an, werden die DPI-Einstellungen in die VM bzw. den RDP-Host übernommen.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/15_qHDPlus300dpi_rdp81FullScreenWithNewLogin.jpg)

[3200x1800px, 300%]

Meldet man sich neu an, werden die DPI-Einstellungen in die VM bzw. den RDP-Host übernommen.

…

![[3200x1800px, 300%] Verbunden mittles RDMan.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/17_qHDPlus300dpi_RDMan.jpg)

[3200x1800px, 300%]

Verbunden mittles RDMan.

Weiterlesen:

![[3200x1800px, 200% ] Der Desktop skaliert ordentlich, Applikationen müssen jedoch oftmals gesondert konfiguriert werden.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/03_qHDPlus200dpi_desktop.jpg)

![[3200x1800px, 200%] Der "Enhanced Session View" mit vmconnect.exe. Die VM hat eine Auflösung von 1366x768 Px. Mit solch kleinen Elementen kann ich nicht arbeiten.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/04_qHDPlus200dpi_vmconnectenhanced.jpg)

![[3200x1800px, 200%] vmconnect.exe in der Standardansicht, die VM hat 1024x768 Px.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/05_qHDPlus200dpi_vmconnect.jpg)

![[3200x1800px, 200%] RDP-Sitzung zur VM mit mstsc.exe (RDP 8.1). Keine Skalierung, ich habe mich nicht neu angemeldet!](http://www.thorsten-butz.de/wp-content/uploads/2014/01/06_qHDPlus200dpi_rdp8.1.jpg)

![[3200x1800px, 200%] Ähnlich dem Vorgängerbild, Bildschirmauflösung ist nun 1920x1200 Px.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/07_qHDPlus200dpi_rdp8.1_1920xx1200clientwindow.jpg)

![[3200x1800px, 200%] Remote Desktop Connection Manager: kurz gesagt, die Skalierung funktioniert - perfekt ist aber anders.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/08_qHDPlus200dpi_RDMan.jpg)

![[3200x1800px, 300%] Der Desktop mit 300 %.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/10_qHDPlus300dpi_desktop.jpg)

![[3200x1800px, 300%] Der Hyper-V Manager: einiges ist nun zu groß, anderes wiederum zu klein.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/12_qHDPlus300dpi_hvmanager.jpg)

![[3200x1800px, 300%] Meldet man sich NICHT neu an, werden die DPI Eisntellungen nicht in die Remote-Sitzung übernommen.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/14_qHDPlus300dpi_rdp81FullScreenWithoutNewLogin.jpg)

![[3200x1800px, 300%] Meldet man sich neu an, werden die DPI-Einstellungen in die VM bzw. den RDP-Host übernommen.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/15_qHDPlus300dpi_rdp81FullScreenWithNewLogin.jpg)

![[3200x1800px, 300%] Verbunden mittles RDMan.](http://www.thorsten-butz.de/wp-content/uploads/2014/01/17_qHDPlus300dpi_RDMan.jpg)